Грузимся модно

В связи очердной активостью шифровальщиков, бекдоров и хакеров, решил опубликовтаь методы автозагрузки в Windows. Эти методы используют злоумышленники, а это значит, что и те, кто […]

В связи очердной активостью шифровальщиков, бекдоров и хакеров, решил опубликовтаь методы автозагрузки в Windows. Эти методы используют злоумышленники, а это значит, что и те, кто […]

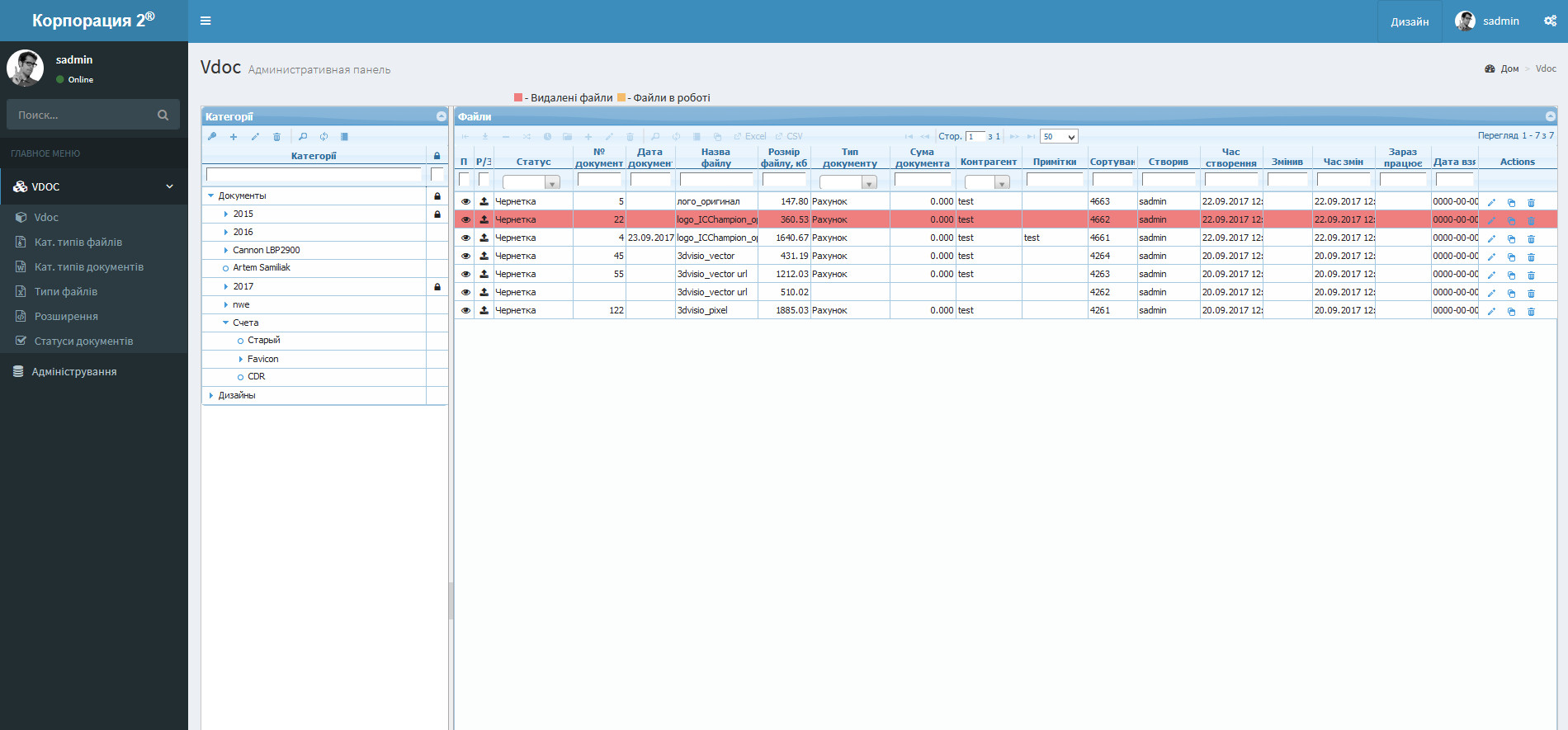

Программный продукт VDoc предназначен для коллективной работы с документами в произвольных форматах (например, Word, Excel и т.п.) с сохранением истории изменений, централизованным хранением данных с […]

27-го июня, 2017 года новая кибератака поразила множество компьютерных систем в Украине и других странах. Атака была вызвана зловредом, который ESET определял как Diskcoder.C (aka […]

На сегодняшний день WordPress как никогда популярен. Блоги, мини-сайты, а то и целые порталы — всё это строится на основе такого удобного движка-конструктора как WordPress. […]

Автор: Рудюк С . А. https://corp2.net E-Mail: rs@corp2.net В файле wp-config.php CMS WordPress хранит пароли и логины для доступа к базе данных. Это очень безопасная […]

По статистике, около 19% от общего количества всех сайтов Интернета, работают на WordPress — это почти каждый пятый сайт. Успех платформы вполне логичен и закономерен, […]

Если Ваш сайт, написанный на базе популярного движка (WordPress, Joomla, Magento и др.), стал сильно тормозить, а в логах доступа сервера Вы видите множество обращений […]

Чем интересней ресурс, тем выше вероятность того, что взломают сервер. Поэтому, приходится бороться со взломами, искать процессы и т.п. 1. Есть подозрение, что кто-то подключился […]

Автор: Рудюк С . А. https://corp2.net E-Mail: rs@corp2.net Возникла необходимость установить ребенку родительский контроль. В моем случае – нужно было просто ограничить просмотр сайтов эротического […]

TrueCrypt — отличный инструмент для шифрации Ваших данных. С помощью этой программы Вы формируете криптографический контейнер, который может выглядеть, как любой файл. Или как видео-файл […]

Copyright © 2024 | WordPress Theme by MH Themes